Вопросы сетевой безопасности мы затрагивали ранее в статье про видеонаблюдение для ТСЖ, попробуем более глубоко рассмотреть эту тему.

Сетевые устройства плотно вошли в нашу жизнь и современные технологии уже давно воспринимаются как само собой разумеющееся. Удобные приложения, возможность доступа к информации из любой точке мира, удаленное управление - все эти блага таят в себе опасности, о которых мы и попытаемся рассказать.

Несанкционированный доступ к вашим данным или системам может очень больно ударить не только по кошельку, но и репутации. Чтобы избавить себя от этих неприятностей нужно как минимум разбираться в базовых основах сетевой безопасности.

Уязвимости можно разделить на 2 типа: внутренние и внешние. Основное их отличие заключатся в том, будет действовать взломщик изнутри локальной сети или извне.

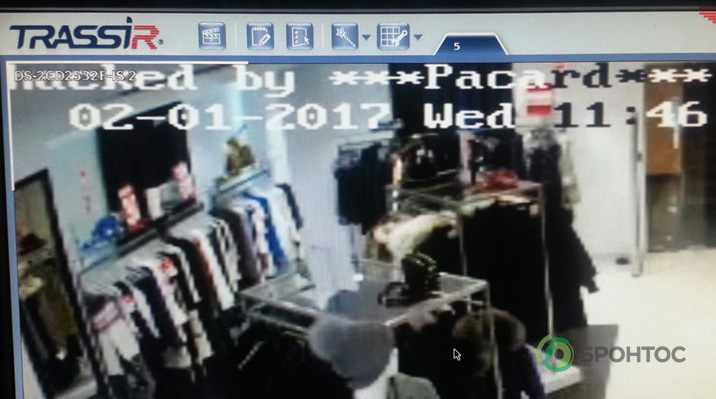

Последствия работы некомпетентных или ленивых установщиков. В данном случае "хакер" просто показал что получил доступ к камере сменив имя канала на Hacked by Pacard

Внутренние уязвимости

Зачастую на небольших и средних объектах для подключения камер видеонаблюдения используется та же сеть и те же коммутаторы, что и для подключения рабочих мест пользователей, ip-телефонов, принтеров и другой техники. С точки зрения экономии такой подход оправдан, но без должных мер защиты он открывает простор для действий разного рода злоумышленникам и сетевым хулиганам.

По сути, в таком случае любой сотрудник будет иметь возможность получить доступ к камерам, серверам, контроллерам… И единственное что встанет на его пути – это последняя линия обороны оконечного оборудования – пароль доступа к оборудованию. «Вредительская способность» в данном случае зависит только от квалификации злоумышленника, преследуемых задач и способности оборудования защищать себя самостоятельно. Но, например, как бы оно себя не защищало, банальное назначение своему устройству того же ip-адреса, что у камеры приведет к проблемам доступа, да и для организации сетевой атаки/перегрузки сети не нужно обладать какими-то сверхъестественными навыками.

Обычные неуправляемые коммутаторы неспособны как-либо разрешить эту ситуацию, а вот управляемые, как правило, содержат в своем арсенале необходимые инструменты. Самое распространенное и действенное решение – создание политик на основе VLAN.

Это чрезвычайно эффективная технология, которая при правильной настройке позволяет гарантировать 100% безопасность. Как это работает: На порты, в которые подключено оборудование, требующее изоляции, назначается один VLAN. Порты, используемые для подключения прочих устройств и пользователей, помещаются в другой VLAN, порт для системного администратора для возможности управления – в третий. Любой пакет, отправленный в сеть с порта обычного пользователя, маркируется соответствующей меткой и ни пи каких условиях не достигнет камер видеонаблюдения или иного специализированного оборудования. Обойти это как-либо нет никакой возможности, коммутатор - не охранник, договориться с ним не получится.

Внешние уязвимости

Уязвимостям данного типа, так или иначе, подвержены все системы, локальная сеть которых имеет доступ в интернет. Если у вас не стоит задача удаленного подключения к системе видеонаблюдения, то самым правильным способом будет полная блокировка доступа с WAN портов. Обычно это настраивается в свойствах межсетевого экрана (МСЭ, firewall). В дополнении к этому мы рекомендуем подстраховаться и выполнить проверку на предмет открытых портов при помощи сканера портов. Это позволит так же увидеть, правильно ли была произведена настройка.

Если же к ресурсам локальной сети необходимо предоставить доступ «извне», то правильным будет выполнить проброс минимально возможного набора портов и протоколов, необходимых для поставленной задачи. Если в целях администрирования, необходим доступ извне непосредственно к web-интерфейсу межсетевого экрана, то, как минимум, необходимо обезопасить себя сложным паролем и задействовать имеющиеся маршрутизатора механизмы безопасности, такие как защита от перебора по таймауту, капча или же уведомления по email о вводе неверного пароля. Последнее очень эффективно в плане предупреждения несанкционированных действий.

Для обеспечения безопасного доступа ко внутренним ресурсам сети самым надежным и безопасным методом на данный момент технологией доступа является VPN-туннель.

Не вдаваясь в технологически нюансы, можно отметить, что благодаря использованию средств криптографии (шифрования, аутентификации, инфраструктуры открытых ключей, средств для защиты от повторов и изменений, передаваемых по логической сети сообщений) данный способ подключения при правильной настройке гарантирует полную безопасность передачи данных. В пользу этого говорит повсеместное применение VPN в банковских сферах.

Важно отметить, что шифрование трафика внутри VPN – достаточно ресурсоемкая операция, поэтому необходимо располагать доступными аппаратными ресурсами на вашем межсетевом экране. Как следствие, простые устройства «home»- и SOHO -сегмента, как правило, не поддерживают данную технологию или не могут обеспечить необходимую для систем видеонаблюдения полосу пропускания.

Выводы: Мы рассмотрели лишь мизерную часть современных средств и подходов к защите информации. В целом же это отдельная наука, достойная многих томов и годов знаний. Доверяйте свою безопасность только профессионалам!